記事内容

Emotetについておさらい

Emotet(エモテット)はマルウェア[1]の一種です。主にメールの添付ファイルを感染経路としており、手口としては過去にやり取りしたメールへの返信を装って添付ファイルの開封を促します。

Emotetが仕組まれた添付ファイルの開封によってPC端末が感染してしまうと、メールアカウント、パスワード、メール本文等の情報を窃取されます。そして、これらの情報を悪用して、感染拡大を目的としたメールが送信されます。

Emotetは、感染拡大が収束したように思われても、新たな手口による感染の再拡大が確認されることを繰り返しており、その都度JPCERT/CC(ジェーピーサート/シーシー)[2]から注意喚起が行われています。

「マルウェアEmotetの感染再拡大に関する注意喚起」

https://www.jpcert.or.jp/at/2022/at220006.html

(2023/3/21 引用)

2023年3月には、複数の新たな手口が確認されているとして更新が行われています。

上記のサイトでは、Emotetに関する概要情報が把握できます。また、実際に送付されたメールのサンプルが提示されており、Emotetの特徴や動向を知ることができます。加えて、感染した場合の影響や、対策および対応についての情報も入手できます。

この他に以下の警視庁のサイトもご覧になってみてください。Emotetに関する情報が、とてもシンプルに分かり易く(図解も含めて)整理されていると思います。

「Emotetの解析結果について」

https://www.npa.go.jp/bureau/cyber/koho/detect/20201211.html

(2024/8/8 引用)

Emotetに感染してしまうと、実際にメールのやり取りをしている相手のメールアドレスや、やり取りしている内容を窃取されてしまうことが報告されています。

窃取された情報を悪用されると、実際の取引先を装ったビジネスメール詐欺の被害を被るリスクに晒されます。それだけでなく、Emotetに感染していない他者をも巻き込んでしまう恐れもあります。

こうした被害を被らない為にも、Emotetについて知り、しっかり対策しましょう。

感染検知ツール「EmoCheck」について

Emotet感染有無の確認を行うツール「EmoCheck(エモチェック)」をJPCERT/CCが無償提供しています。

EmoCheckはインターネット上で公開されており、ダウンロードして入手できます。使用にあたっては、PC端末へのインストールは不要で(ファイルのダブルクリック等で)実行できます。

なお、EmoCheckはWindows OSを対象としたツールです。と言うのも(現状では)EmotetはOffice製品のマクロを悪用した手口であることから、現時点ではWindows OS以外(Mac OS、Linux、iOS、Android 等)での感染は確認されていない為です。

EmoCheckの公式説明ページ(日本語のREAD ME)は以下になります。EmoCheckの入手方法、使用方法、結果の確認方法等を知ることができます。

「EmoCheck」(Windows OS用 Emotet検知ツール)

https://github.com/JPCERTCC/EmoCheck/blob/master/README_ja.md

(2022/8/26 引用)

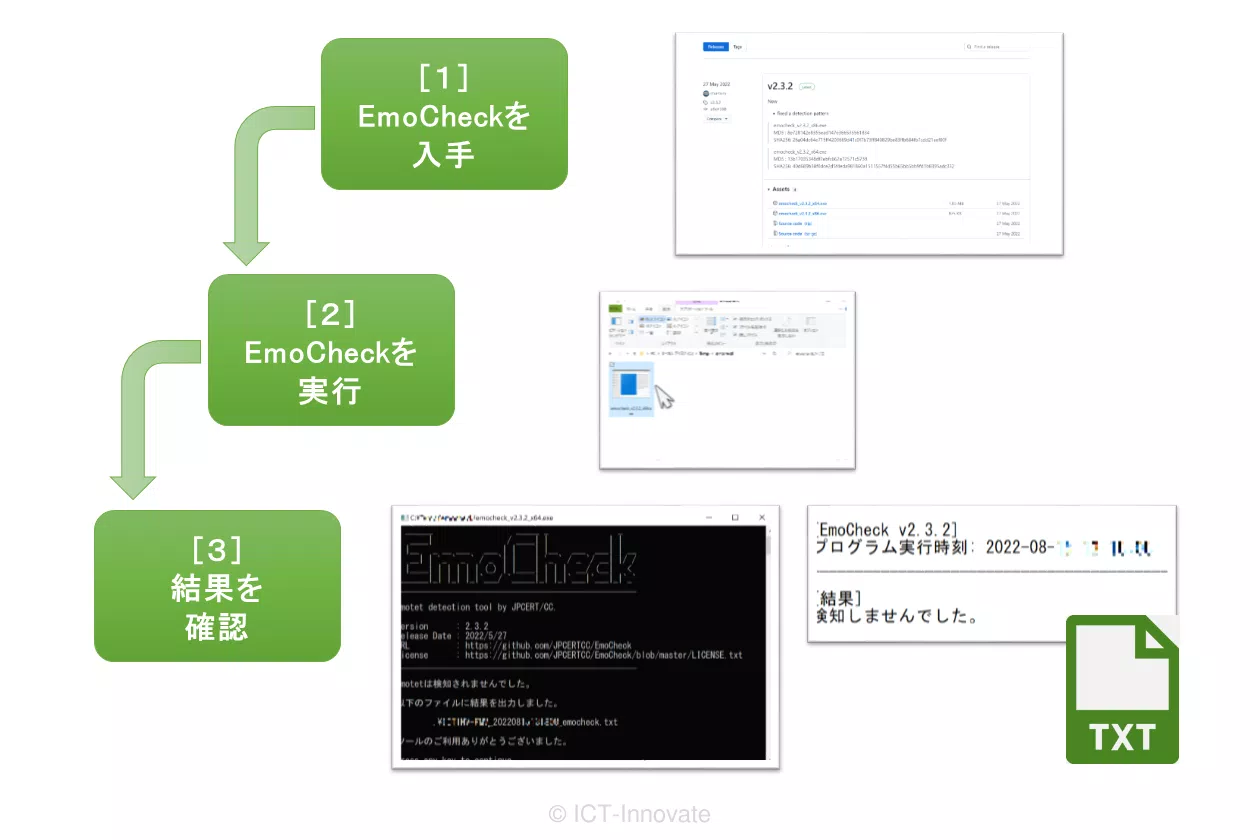

情報を参照した上で、EmoCheckを入手し、実際に実行して感染検知作業を行ってみました。大まかな作業の流れを図にしてみました。

[1]EmoCheckを入手

EmoCheckをダウンロードします。ダウンロードページへは、先に引用したEmoCheck説明ページ内のリンクを辿っても行けますが、直接のリンクも貼っておきます。

「Releases」(EmoCheckのダウンロード用ページ)

https://github.com/JPCERTCC/EmoCheck/releases

(2023/3/21 引用)

最新版の実行ファイル(.exe)をダウンロードします。なお、今回の作業時点の最新版は、v2.3.2でしたので、以下の作業報告はv2.3.2を用いて行われています。

(2023/3/21追記)2023年3月時点の最新版は、v2.4.0です。以下の作業を「emocheck_v2.4_x64.exe」でも行いました。

実行ファイル(.exe)は「x64」(64ビットOS向け)と、「x86」(32ビットOS向け)が用意されています。作業対象となるPC端末のWindows OS種類(32ビット/64ビット)に合わせて選択する必要があります。

なお、作業対象となるPC端末のWindows OS種類が明確にならない場合は、「x86」の実行ファイル(.exe)を使用することが推奨されています。

今回の作業環境では、64ビットOSのPC端末が対象でしたので、「emocheck_v2.3.2_x64.exe」をダウンロードして使用しました。

[2]EmoCheckを実行

Emotet感染有無の確認を行うPC端末で、EmoCheckの実行ファイル(.exe)を実行します。インストールの必要はなく、(簡単な方法では)ファイルをダブルクリックすれば実行できます。

なお、通常の場合は作業対象のPC端末でEmoCheckをダウンロードして、そのまま実行すれば良いと思いますが、既にEmotet感染が疑われていてPC端末がネットワークから切り離されている場合は、USBメモリ等を利用してEmoCheckをPC端末に用意することになるでしょう。

また、実行時の注意事項として、PC端末へのWindowsログインを、感染が疑われるユーザで行うことが必要とされています。Emotetの感染経路からして、対象のPC端末でメール操作に使用しているユーザでログインした状態で、EmoCheckを実行することが必要になるでしょう。

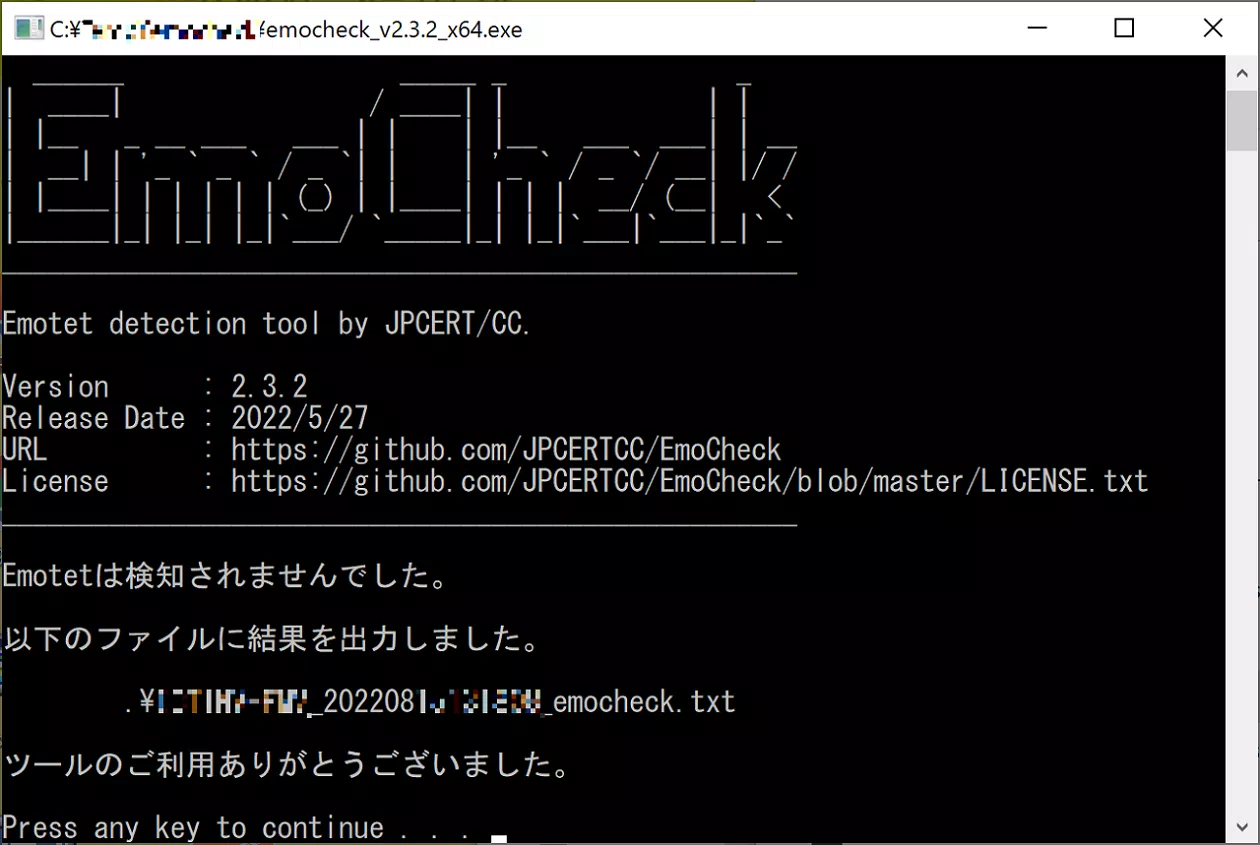

[3]結果を確認

EmoCheckの実行ファイル(.exe)を実行すると、処理状況と結果を出力する画面が表示されます。下図はEmotetが検知されなかった結果を示しています。

また、結果はテキストファイルでも出力されます。作業記録を管理するのに役立つでしょう。なお、テキストファイルは通常であれば、EmoCheckの実行ファイル(.exe)と同じ場所(フォルダ)に作成されます。ファイル名の形式は次の通りです。

「(PC名)_(実行日時)_emocheck.txt」

今回の作業では、3台のPC端末でEmoCheckを実行してみました。内訳は、Windows 11が1台と、Windows 10(21H2)が2台になります。参考として、処理にかかった大体の時間は以下になります。

- Windows 11のPC端末で、結果出力まで1分かからず

- Windows 10のPC端末で、結果出力まで2分程度

この結果の違いについて、Windows OSのVersion違いの影響というより、PC性能による影響が出ているものと思われます。今回使用したWindows 10のPC端末は、Windows 11に必要とされる要件を満たさない古い機種でした。

作業の結果として、Emotetへの感染は検知されませんでした。今回は未感染の結果でしたが、これで終わりではなく継続的な対応が必要になるでしょう。

Emotetは未だに新しい手口が登場して変化を続けています。一方で、変化に対応する為にEmoCheckも改版(Version Up)を続けています。よって、EmoCheckの改版が公開されたら、最新版のEmoCheckを用いて感染検知作業を再度行うべきです。

EmoCheckの改版がない期間中も、その時点の最新版で定期的に感染検知作業を実施することで、Emotetの被害を被るリスクを低減することができるでしょう。

Emotetに感染した場合の対応

EmoCheckの実行により「Emotetのプロセスが見つかりました」と表示された場合は、PC端末がEmotetに感染しています。

EmoCheckからは該当するプロセスの情報が得られますので、プロセス(タスク)を停止して、対象となるexeファイルを削除することでEmotetを無効化します。具合的な情報は、以下のJPCERT/CCのサイトから入手できます。

「マルウエアEmotetへの対応FAQ」

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

(2023/3/21 引用)

また、JPCERT/CCでは動画(YouTube)による解説も用意していますので、まずは動画で概要を把握してから上記のFAQ情報を確認されても良いかもしれません。

「Emotet感染の確認方法と対策」

https://www.youtube.com/watch?v=nqxikr1x2ag

(2022/8/26 引用)

Emotetへの感染が判明した場合、当該PC端末においてEmotetを無効化する作業は一次対応に過ぎません。それだけに留まらず多岐に渡る対応が必要になります。先に引用したFAQ情報では、次のような作業項目を挙げています。

- 感染端末の隔離、証拠保全、および被害範囲の調査

- 感染した端末が利用していたメールアカウント等のパスワード変更

- 感染端末が接続していた組織内ネットワーク内の全端末の調査

- ネットワークトラフィックログの監視

- 他のマルウエアの感染有無の確認

- 被害を受ける (攻撃者に窃取されたメールアドレス) 可能性のある関係者への注意喚起

- 感染した端末の初期化

作業内容については、FAQ情報の「4. Emotet の感染を確認した場合どのように対処すればよいですか?」の項をご覧ください。

自力での対応が困難に思えたら

Emotet感染判明後の対応ついて触れましたが、感染予防対策を実施することも、感染の被害を最小化する為に重要になります。

Emotetへの対策や対応をご覧になって、その多岐に渡って要求される作業を「自力では困難」と感じられた場合は、外部の支援サービスを利用することをご検討されては如何でしょうか。当サイトでも過去のコラム記事でご紹介しましたが、中小企業でも利用し易いサイバーセキュリティ対策支援サービスがあります。

「サイバーセキュリティお助け隊サービス」

https://www.ipa.go.jp/security/otasuketai-pr/

(2022/8/26 引用)

Emotetに限らず、さまざまなサイバー攻撃に備えて必要となる侵入防御や検知、サイバー攻撃に遭った際の事後対応等、リーズナブルな費用で支援を受けることができるでしょう。

サイバー攻撃に備えた情報セキュリティ対策を具体化して運用して行く上で、サイバーセキュリティお助け隊サービスの利用は、現実的な解決策として役立つでしょう。

この記事のまとめ

- マルウェアEmotetの感染検知ツールEmoCheckは無料で利用できる

- EmoCheckを実際に利用してEmotet感染有無を確認してみた

- Emotet感染時は当該PC端末への対応のみならず多岐に渡る対応が必要となる